Srovnání: PPTP vs. L2TP vs. OpenVPN vs. SSTP vs. IKEv2

I když je zřejmé, že většina šifrovacích technologií VPN je certifikováno a vyvinuto Národním institutem pro standardy a technologie, nová odhalení Edwarda Snowdena ukazující, že NSA roky pracuje na rozvrácení a prolomení těchto technologií, jsou poněkud šokující. To vyvolává otázku: "Jsou tyto VPN technologie opravdu bezpečné?"

Začneme představením klíčových rozdílů mezi jednotlivými VPN protokoly a jak ovlivňují uživatele. Poté přineseme detailnější pohled na hlavní pojmy kryptografie a jaké dopady mají útoky NSA na šifrovací standardy na miliony uživatelů VPN po celém světě.

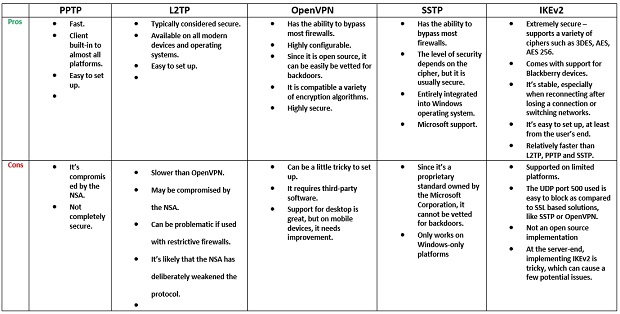

PPTP

Point-to-Point Tunneling, vyvinutý konsorciem založeným společností Microsoft, vytváří virtuální privátní sítě v dial-up sítích, a je standardním VPN protokolem od svého vzniku. PPTP - první VPN protokol podporovaný Windows - zajišťuje bezpečnost tím, že spoléhá na různé metody ověřování, jako je například MS_CHAP v2.

Každé zařízení a platforma s podporou VPN je standardně vybavena PPTP a díky poměrně snadné instalaci je primární volbou jak pro poskytovatele VPN, tak i podniky. Také jeho implementace vyžaduje nízké výpočetní náklady, což z tohoto protokolu činí jeden z nejrychlejších VPN protokolů na trhu.

Nicméně, i když standardně používá 128bitové šifrování, obsahuje poměrně velké množství slabých míst zabezpečení, s možností nezapouzdřeného MS-CHAP v2 ověřování. Vzhledem k tomu, může být PPTP prolomen během 2 dnů. I přesto, že Microsoft vydal patch pro tuto chybu pořád doporučuje uživatelům VPN použít SSTP nebo L2TP.

Díky nedostatečnému zabezpečení PPTP není žádným překvapením, že dešifrování šifrováné PPTP komunikace je téměř jistě v NSA standardem. Ještě více znepokojující je skutečnost, že dochází (nebo dojde) k dešifrování obrovského množství starších dat, která byla zašifrována, když byl PPTP považován za zabezpečený protokol ze strany bezpečnostních expertů.

Výhody

- Rychlost

- Klient zabudován do téměř všech platforem.

- Snadné nastavení

Nevýhody

- Ohrožení ze strany NSA

- Ne zcela bezpečné

L2TP a L2TP/IPsec

Layer 2 Tunnel Protocol na rozdíl od jiných VPN protokolů neposkytuje žádné soukromí nebo šifrování komunikace, která přes něj prochází. Vzhledem k tomu je typicky implementován společně se sadou protokolů známých jako IPsec pro šifrování dat před přenosem, které poskytují uživatelům soukromí a zabezpečení. Všechny moderní zařízení a operační systémy kompatibilní s VPN mají vestavěný L2TP / IPSec. Nastavení je rychlé a snadné stejně jako u PPTP, ale můžete zaznamenat problémy, protože protokol využívá UDP port 500, který je snadným cílem pro blokování NAT firewally. Z tohoto důvodu s tímto firewallem bude nutné použít port forwarding.

Neexistují žádná zásadní slabá místa spojená s šifrováním IPsec. Po řádné implementaci může být ještě bezpečnější. Nicméně odhalení Edwarda Snowdena naznačují, že je ohrožena ze strany NSA. John Gilmore, který je zakládajícím členem a bezpečnostním specialistou Electric Frontier Foundation, tvrdí, že je pravděpodobné, že NSA tento protokol záměrně oslabuje. Navíc, jelikož protokol LT29 / IPsec dvakrát zapouzdří data, není na rozdíl od řešení na bázi SSL tak efektivní, a proto je o něco pomalejší než ostatní VPN protokoly.

Výhody

- Typicky považováno za bezpečné

- K dispozici na všech moderních přístrojích a operačních systémech

- Snadné nastavení

Nevýhody

- Pomalejší než OpenVPN

- Může být ohrožen ze strany NSA

- Může být problematický, pokud jsou použity s omezujícími firewally

- Je pravděpodobné, že NSA záměrně oslabila protokol

OpenVPN

Relativně nová open source technologie OpenVPN využívá protokoly SSLv3 / TLSv1 a knihovnu OpenSSL spolu s kombinací dalších technologií, aby uživatelům poskytla spolehlivou a silnou VPN. Protokol je vysoce konfigurovatelný a běží nejlépe na UDP portu, ale může být nakonfigurován tak, aby se spustil na jakémkoli jiném portu, takže jeho zablokování je pro Google a jiné podobné služby velmi obtížné.

Další velkou výhodou použití tohoto protokolu je, že jeho OpenSSL knihovna podporuje celou řadu kryptografických algoritmů, jako 3DES, AES, Camellia, Blowfish, CAST-128 a další, i když Blowfish nebo AES jsou používány téměř výhradně poskytovateli VPN. OpenVPN je dodáván se zabudovaným 128-bitovým šifrováním Blowfish. Je obvykle považován za bezpečný, avšak obsahuje také některé známé slabiny.

Pokud jde o šifrování AES je nejnovější technologií a je považována za "zlatý standard". Důvodem je nepřítomnost žádných známých slabin, a proto bylo dokonce přijato vládou a agenturami Spojených států s cílem chránit "zabezpečená" dat. Zvládne větší soubory relativně lépe než Blowfish, díky 128-bitové velikosti bloku ve srovnání s 64-bitovou velikostí bloku Blowfish. Nicméně, obě možnosti jsou NIST certifikované šifry a když by mohly být nyní uznány jako bezproblémové, stále čelí některým problémům, na které se podíváme níže.

Za prvé, jak rychle OpenVPN protokol pracuje závisí na úrovni použitého šifrování, je však obvykle rychlejší než IPsec. Ačkoli OpenVPN je nyní výchozím VPN připojením většiny VPN služeb, stále není podporován žádnými platformami. Nicméně je podporováno na většině softwarů třetích stran, který zahrnuje Android i iOS.

Co se týče nastavení je ve srovnání s L2TP / IPSec a PPTP o něco složitější, zejména pokud je používán generický software OpenVPN. Nejen, že si budete muset stáhnout a nainstalovat klienta, ale bude třeba nastavit další konfigurační soubory. Několik poskytovatelů VPN čelí tomuto problému s konfigurací v důsledku poskytování VPN klientů na míru.

Pokud však vezmeme v úvahu veškerá fakta a informace poskytnuté Edwardem Snowdenem, zdá se, že OpenVPN nebyla oslabena ani kompromitována ze strany NSA. Je také považována za imunní vůči útokům NSA díky použití dočasných klíčových výměn. Nikdo si není samozřejmě vědom plných schopností NSA, nicméně matematika i důkazy silně naznačují, že OpenVPN v kombinaci se silnou šifrou je jediným VPN protokolem, který lze považovat za bezpečný.

Výhody

- Schopnost obejít většinu firewallů

- Vysoce konfigurovatelný

- Vzhledem k tomu, že je open source, jeho zadní vrátka mohou být snadno prověřena

- Kompatibilní s různými šifrovacími algoritmy

- Vysoce bezpečný

Nevýhody

- Složitější nastavení

- Vyžaduje software třetích stran

- Podpora pro stolní počítače je skvělá, avšak zaostává na mobilních zařízeních

SSTP

Secure Socket Tunneling, uvedený společností Microsoft v systému Windows Vista Service Package 1, je nyní k dispozici pro SEIL, Linux a RouterOS, stále se však jedná především o platformu Windows. Vzhledem k tomu, že používá SSL v3, poskytuje výhody, které jsou podobné OpenVPN, jako je možnost zabránění problémům s NAT bránou firewall. SSTP je stabilní a snadno použitelný VPN protokol, a to zejména díky jeho integraci do systému Windows.

Nicméně jedná se o proprietární standard vlastněný společností Microsoft. Díky historii spolupráce tohoto technického velikána s NSA existují spekulace o vestavěných zadních vrátkách v operačním systému Windows, a proto se netěší takové důvěře jako ostatní standardy.

Výhody

- Schopnost obejít většinu firewallů

- Úroveň zabezpečení závisí na šifrách, avšak obvykle je v bezpečné

- Zcela integrován do operačního systému Windows

- Podpora společnosti Microsoft

Nevýhody

- Vzhledem k tomu, že je to proprietární standard ve vlastnictví společnosti Microsoft, nemohou být prověřena jeho zadní vrátka

- Funguje pouze na Windows platformách

IKEv2

Internet Key Exchange verze 2, založená na IPsec tunelovacím protokolu, byla vyvinuta společnostmi Cisco a Microsoft a začleněna do 7. a novějších verzí platformy Windows. Je dodáván s kompatibilními i vyvinutými open source implementacemi pro Linux a další platformy a také podporuje Blackberry zařízení.

Označované jako VPN Connect společností Microsoft, umožňuje automatické znovu připojení VPN v případech, kdy je připojení k internetu dočasně ztraceno. Z IKEv2 nejvíce těží mobilní uživatelé, jelikož mobilní a multi-naváděcí protokol, nabízený ve standardu, činí změnu sítí extrémně flexibilní. Navíc je také skvělou volbou pro Blackberry uživatele, jelikož IKEv2 je jedním z mála VPN protokolů, které podporují Blackberry zařízení. Ačkoli IKEv2 je ve srovnání s IPsec k dispozici pro méně platforem, avšak je považováno za stejně dobré, pokud jde o stabilitu, bezpečnost a výkon.

Výhody

- Extrémně bezpečné - podporuje celou řadu šifer, jako je 3DES, AES, AES 256

- Podpora zařízení BlackBerry

- Stabilní, zejména při opětovném připojení po ztrátě připojení nebo přepínání sítí

- Snadné nastavení, přinejmenším z pohledu koncového uživatele

- Relativně rychlejší než L2TP, PPTP a SSTP

Nevýhody

- Podpora na omezeném počtu platforem

- Používá UDP port 500, který lze snadno zablokovat ve srovnání s řešeními na bázi SSL, jako je SSTP nebo OpenVPN

- Nejedná se o open source implementaci

- Implementace IKEv2 na serveru je složitá, což může způsobit několik potenciálních problémů

Problémy

Abyste pochopili šifrování, budete muset pochopit několik klíčových pojmů, na které se zaměříme níže.

Délka šifrovacího klíče

Nejsnadnější způsob, jak určit čas trvání prolomení šifry, je znám jako délka klíče, což jsou čísla sestávající z jedniček a nul, které se používají v šifře. Vyčerpávající klíč vyhledávání (nebo útok hrubou silou) je nejhrubší forma útoku na šifry, kdy zkoušíte každou pravděpodobnou kombinaci, dokud nenajdete tu správnou. Pokud jde o délku klíče, úroveň šifrování používána poskytovateli VPN je mezi 128 bity a 256 bity. Vyšší úrovně jsou používány pro ověření dat a metodu handshake, avšak znamená to, že 256- bitové šifrování je lepší než 128-bitové šifrování?

Pro nalezení správné odpovědi se pojďme podívat na nějaká čísla:

- Spolehlivé prolomení 128-bittového klíče šifry vyžaduje 3,4×10 (38) operací.

- Spolehlivé prolomení 256-bittového klíče šifry, vyžaduje 2(128)krát větší výpočetní výkon ve srovnání s klíčovým kódem 128 bitů.

- Prolomení hrubou silou 256bitové šifry vyžaduje 3.31x10(65), operací, což je téměř ekvivalentní celkovému počtu atomů ve vesmíru.

- Fujitsu K, nejrychlejší superpočítač na světě v roce 2011, měl RMAX rychlosti až 10,51 petaflops. S ohledem na toto číslo by 128-bitovému klíči AES trvalo asi miliardu let prolomit šifru sílou.

- NUDT Tianhe-2, nejvýkonnější superpočítač na světě v roce 2013, měl RMAX rychlosti až 33,86 petaflops. To je téměř 3-krát rychlejší než Fujitsu K a 128-bitovému klíči AES by trvalo přibližně třetinu miliardy let prolomit šifru silou.

Až do nových odhalení Edwarda Snowdena bylo 128-bitové šifrování považováno za neprolomitelné a bylo by tomu tak po dobu dalších sto či více let. Nicméně obrovské prostředky NSA přiměly několik expertů a správců systému po celém světě inovovat délku šifrovacího klíče. Za zmínku stojí, že americká vláda používá 256bitové šifrování pro ochranu citlivých dat (128-bitové se používá pro běžné potřeby šifrování). Nicméně i použitá metoda AES může způsobit několik problémů.

Šifry

Šifry jsou matematické algoritmy, které se používají při šifrování, jelikož slabé algoritmy jsou náchylné k prolomení hackery, což jim umožňuje snadno prolomit šifrování. Blowfish a AES jsou nejčastější šifry, na které uživatelé u VPN pravděpodobně narazí. Kromě toho, RSA je používán pro šifrování a dešifrování klíče šifry, zatímco SHA-1 a SHA-2 se používá k ověření dat jako hash funkce.

Nicméně AES je nyní považována za nejbezpečnější šifru VPN a díky jejímu přijetí vládou USA došlo k výraznému zvýšení jejího vnímaní jako spolehlivé a populární. Nicméně existují důvody k domněnce, že tato důvěra by mohla být ztracená.

NIST

SHA-1, SHA-2, RSA a AES byly certifikovány nebo vyvinuty americkým Národním institutem pro standardy a technologie (NIST), což je orgán, který úzce spolupracuje s NSA na rozvoji jejich šifer. Teď, když víme o systematickém úsilí NSA oslabit nebo zabudovat zadní vrátka do šifrovacích standardů, je vhodné se zamyslet nad integritou NIST algoritmů.

Ačkoliv NIST vždy popíral jakékoliv pochybení (tj záměrné oslabování šifrovacích standardů) a pokusil se posílit důvěru veřejnosti tím, že ji vyzval k účasti na vývoji jejich budoucích norem souvisejících s šifrováním, NSA byla podle New York Times obviněna z obcházení schválených NIST standardů šifrování, a to buď narušením procesu veřejného rozvoje nebo zavedením nezjistitelných zadních vrátek pro oslabení algoritmů.

17. září 2013 byla tato nedůvěra dále prohloubena, když zákazníci RSA byli soukromě upozorněni společností, aby přestali používat konkrétní šifrovací algoritmus, jelikož obsahuje chybu, která byla záměrně vyvinuta ze strany NSA.

Navíc Dual EC DRBG, šifrovací standard vyvinutý NIST, je považován za nebezpečný už léta natolik, že to bylo dokonce v roce 2006 zaznamenáno University of Technology v Nizozemsku. Nicméně i přes tyto obavy NIST vede a průmysl ochotně následuje, hlavně kvůli skutečnosti, že být v souladu s normami NIST je podmínkou pro získání zakázky od americké vlády.

Skutečnost, že normy NIST jsou všudypřítomné po celém světě, napříč všemi oblastmi obchodu a průmyslu, které jsou závislé na soukromí, jako je odvětví VPN, je poněkud hrozivá. Jelikož hodně spoléhá na tyto normy, odborníci v oboru kryptografie nebyli ochotni tento problém řešit. Jedinou společností, která to udělala, je Silent Circle. Tato společnost se rozhodla raději zrušit svoji službu Silent Mail, než aby přihlížela kompromitaci ze strany NSA, a v listopadu 2013 oznámila svůj odklon od normy NIST.

Díky pokrytí této problematiky, LiquidVPN - malý, ale inovativní poskytovatel VPN - začal testovat a experimentovat se šiframi, které neodpovídají NIST standardům. Nicméně, toto je jediný poskytovatel VPN ubírající se tímto směrem, o kterém víme. To znamená, že prozatím budete muset vytěžit co nejvíce z 256-bitového AES šifrování, které je v současné době nejlepším dostupným šifrovacím standardem.

NSA útoky na RSA šifrovací klíč

Jedno z nových odhalení Edwarda Snowdena naznačuje, že program s kódovým označením "Cheesy Name" byl vyvíjen pro vyčlenění šifrovacích klíčů nazývaných "certificates", které mohou být v ohrožení prolomení superpočítači na GCHQ. To silně naznačuje, tyto certifikáty, které jsou běžně chráněny 1024-bitovým šifrováním, jsou slabší, než jsme si mysleli, a mohou být snadno dešifrovány ze strany GHCQ a NSA mnohem rychleji, než se očekávalo. Jakmile dojde k dešifrování, všechny minulé i budoucí výměny budou ohroženy za pomocí trvalého soukromého klíče pro dešifrování všech dat.

V důsledku toho, několik forem šifrování, které jsou závislé na dočasných klíčích a certifikátech, je nutné považovat za rozbité včetně jak TLS a SSL. To bude mít obrovský vliv na HTTPS provoz. Nicméně existuje i dobrá zpráva. OpenVPN, která používá dočasné klíčové změny, by neměla být dotčena. Proč? Vzhledem k tomu, že nový klíč je generován pro každou výměnu a nedává tak certifikátům příležitost k navázání důvěry.

Dokonce i když se někdo získá soukromý klíč certifikátu, dešifrování komunikace není prostě možné. S útokem Man In The Middle (MITM) by mohlo by možné zacílit OpenVPN, avšak tento útok by musel být specificky zaměřen a muselo by dojít ke kompromitaci soukromého klíče. V momentě, kdy se novinka o tom, že GHCQ a NSA jsou schopny prolomit 1028 bitové šifrování, dostala na veřejnost, celá řada VPN poskytovatelů zvýšila své šifrování na 2048 bitů nebo dokonce 4096 bitů.

Perfect Forward Secrecy

Další dobrou zprávou je, že řešení tohoto problému, a to i pro TLS a SSL připojení, není tak těžké, pokud webové stránky začnou implementovat systémy Perfect Forward Secrecy, které vytváří jedinečný a nový soukromý šifrovací klíč pro každou relaci. Bohužel dosud jedinou významnou internetovou společností, realizující Perfect Forward Secrecy systém, je Google.

V závěru tohoto článku, bychom chtěli byste následovat moudrá slova Edwarda Snowdena, že šifrování funguje a šifrovací systémy by měly být implementovány pro posílení bezpečnosti. Takže, co byste si měli odnést z tohoto článku? To je jednoduché! OpenVPN je nejbezpečnější dostupný protokol a poskytovatelé VPN by měli i nadále pracovat na posílení jeho implementace. Bylo by to skvělé, kdyby se poskytovatelé také začali odklánět od normy NIST, avšak na to si budeme muset počkat.

- PPTP je velmi nezabezpečený. Byl kompromitován ze strany NSA a také Microsoft od něj opustil, což je důvodem, proč je nutné se mu zcela vyhnout. I když můžete považovat jeho kompatibilitu mezi platformami a snadnost nastavení za atraktivní, je nutné mít na paměti, že uživatelé mohou získat mnoho stejných výhod a podstatně vyšší úroveň zabezpečení pomocí L2TP / IPSec.

- Pokud se jedná o nekritické použití, L2TP / IPsec je to správné VPN řešení, i přes jeho oslabení a kompromitaci ze strany NSA. Pokud tedy hledáte rychlé nastavení VPN, které nevyžaduje další software, jedná se o užitečné řešení zvláště pro mobilní zařízení, kde je podpora OpenVPN zůstává nekonzistentní.

- OpenVPN je bezesporu nejlepším řešením pro všechny vaše potřeby i přesto, že je potřeba stáhnout a nainstalovat software třetích stran na všech platformách. Je rychlé, bezpečné, spolehlivé a ačkoli jeho nastavení může trvat trochu déle, stojí za prémiovou bezpečnost soukromí, které budete mít k dispozici při surfování na webu.

- IKEv2 je také rychlý a bezpečný protokol, pokud je použitý spolu s implementací open source. Jedná se o dobrou volbu zejména pro mobilní uživatele díky jeho schopnosti automaticky se připojit poté, co vaše připojení k internetu bylo přerušeno. Jedná se o jeden z mála VPN protokolů, které podporují zařízení BlackBerry, a je tak jasně nejlepší možností k dispozici.

- SSTP poskytuje uživatelům skoro stejné výhody jako připojení OpenVPN, avšak pouze na platformách Windows. Proto jeho začlenění do operačních systémů Windows je mnohem lepší než ostatní VPN protokoly. Nicméně díky tomuto omezení má omezenou podporu od VPN poskytovatelů a díky dlouhodobé historii spolupráce mezi Microsoftem a NSA, SSTP je protokol, kterému nevěříme

Stručně řečeno OpenVPN by měla být vaší volbou za všech okolností, zatímco pro mobilní zařízení je lepší IKEv2. Pro rychlé řešení by vám měl vystačit L2TP, avšak vzhledem k větší dostupnosti mobilních aplikací OpenVPN, doporučujeme dát přednost používání OpenVPN před všemi ostatními protokoly.

Napište nám komentář, jak tento článek vylepšit. Vaše zpětná vazba je pro nás důležitá!